Microsoft ha neutralizado una oleada de ataques de ransomware Rhysida a principios de octubre al revocar más de 200 certificados utilizados para firmar instaladores maliciosos de Teams.

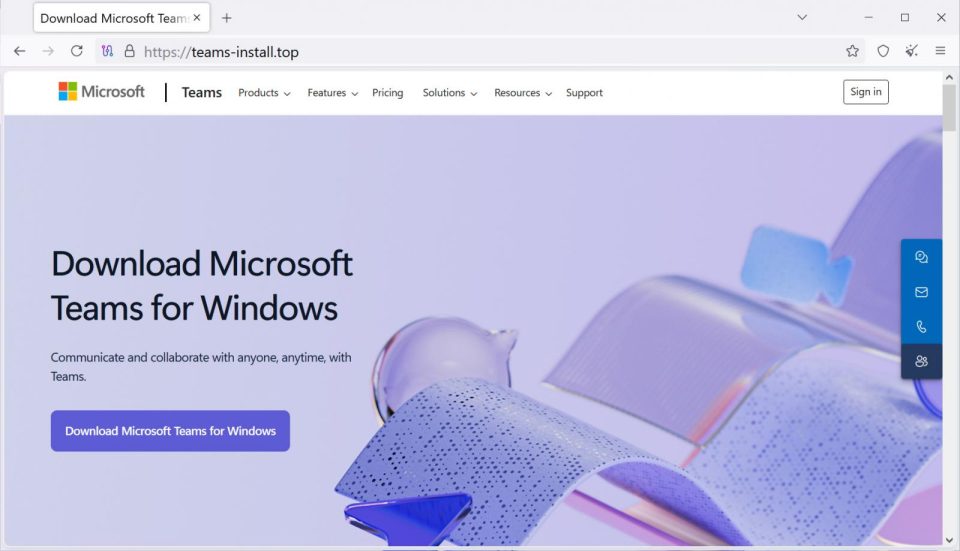

Vanilla Tempest, el grupo responsable de los ataques, utilizó dominios que imitaban a Microsoft Teams, como teams-install[.]top, teams-download[.]buzz, teams-download[.]top y teams-install[.]run, para distribuir archivos MSTeamsSetup.exe falsos que infectaban a las víctimas con la puerta trasera Oyster.

Estos ataques formaron parte de una campaña de publicidad maliciosa a finales de septiembre que utilizó anuncios en buscadores y técnicas de SEO para distribuir instaladores falsos de Microsoft Teams que introducían la puerta trasera Oyster (también conocido como Broomstick y CleanUpLoader) en dispositivos Windows.

Los anuncios y los dominios redirigían a sitios web que suplantaban la página de descarga de Microsoft Teams. Al hacer clic en el enlace de descarga, que se mostraba de forma destacada, se descargaba un archivo llamado «MSTeamsSetup.exe», el mismo nombre de archivo que utiliza el instalador oficial de Teams.

Tras su ejecución, los instaladores maliciosos de Teams iniciaban un programa que desplegaba el malware Oyster firmado, lo que otorgaba a los atacantes acceso remoto a los sistemas infectados y les permitía robar archivos, ejecutar comandos e instalar otras cargas maliciosas.

Vanilla Tempest ha estado utilizando la puerta trasera Oyster desde junio de 2025, aprovechando la firma digital de confianza junto con los servicios de firma de código de SSL.com, DigiCert y GlobalSign desde septiembre de 2025.

Este malware, detectado por primera vez a mediados de 2023, también se utilizó en ataques anteriores de Rhysida para infiltrarse en redes corporativas y se propaga comúnmente mediante publicidad maliciosa que suplanta herramientas informáticas como PuTTY y WinSCP.

«Vanilla Tempest, rastreado por otros proveedores de seguridad como VICE SPIDER y Vice Society, es un actor con fines lucrativos que se centra en el despliegue de ransomware y la exfiltración de datos para la extorsión», declaró Microsoft.

«Este grupo de amenazas ha utilizado diversas cargas útiles de ransomware, incluidas BlackCat, Quantum Locker y Zeppelin, pero más recientemente se ha centrado principalmente en el despliegue del ransomware Rhysida».

Activo desde al menos junio de 2021, Vanilla Tempest ha atacado con frecuencia a organizaciones de los sectores de educación, salud, TI y manufactura. Durante su etapa activa como Vice Society, se sabía que este grupo de ciberdelincuentes utilizaba múltiples variantes de ransomware, incluyendo Hello Kitty/Five Hands y el ransomware Zeppelin.

Hace tres años, en septiembre de 2022, el FBI y la CISA emitieron una advertencia conjunta señalando que Vice Society había atacado desproporcionadamente al sector educativo estadounidense después de que la banda de ciberdelincuentes vulnerara el sistema del Distrito Escolar Unificado de Los Ángeles (LAUSD), el segundo distrito escolar más grande de Estados Unidos.